Podsłuch idealny

Najdoskonalsze urządzenie podsłuchowe praktycznie każdy ma w swojej kieszeni. To telefon komórkowy (w 2008r. było ich w Polsce zarejestrowanych 44mln). W tym wpisie chciałbym przybliżyć państwu trochę temat, nad którym z reguły nikt się nie zastanawia.

Będzie trochę zagadnień technicznych, ale uważam tę wiedzę za niezbędną, by zrozumieć, jak to wszystko naprawdę działa i jak tę wiedzę wykorzystać. Jeśli będzie pozytywny odzew, w kolejnych wpisach postaram się przybliżyć zagadnienia wiązane z monitoringiem mediów elektronicznych, standardowych (m.in. dokumentów papierowych), technologią chipów RFID, oraz technologiami "nie-śmiercionośnej" kontroli tłumów.

Przejdźmy jednak do meritum

W obecnej chwili jednym a nabardziej rozpowszechnionych narzędzi komunikacyjnych jest wynalazek Grahama Bell’a (choć niektórzy się spierają, czy nie był to wynalazek rosyjskiego wynalazcy Elishy Gray’a, który de’facto wymyślił telefon przed Bell’em, na co są dokumenty, lecz patent Bell’a złożony został wcześniej, co przeważyło w procesach sądowych). Dzisiejszy aparat telefoniczny bardzo róni się od tego wynalezionego przez Bell’a czy Grey’a, od tamtej pory nastapił znaczący skok technologiczny. Obecnie najbardziej rozpowszechnionym jest telefon komórkowy.

Trochę historii GSM

Wraz z wybuchem Drugiej Wojny Światowej pojawiło się zapotrzebowanie na systemy, które umożliwiałyby komunikację między jednostkami biorącymi udział w walkach. Bardzo szybko skonstruowano wiele odbiorników i nadajników służących komunikacji ruchomej, robiąc jednocześnie olbrzymie postępy w pracach nad ich funkcjonowaniem i budową. Pod koniec wojny większość statków, samolotów, a nawet czołgów wyposażona była w swoje własne systemy komunikacyjne. Radiowe urządzenia komunikacyjne zaczęły być produkowane na szeroką skalę. Tym samym otwarta została droga dla rozwoju prawdziwego rynku komunikacji ruchomej. Tuż po wojnie, w Stanach Zjednoczonych zaczęto z powodzeniem wprowadzać systemy ruchome do takich sektorów, jak: policja, straż pożarna, energetyka, sieci wodociągowe i gazowe oraz transport. W 1946 roku, w St. Louis, nastąpiło połączenie sieci telefonii ruchomej ze stałą siecią telefoniczną.

Szybko zorientowano się, że rozwiązanie korzystające z jednego nadajnika bardzo ogranicza pojemność systemu. Na potrzeby komunikacji ruchomej całego miasta można było wykorzystać zaledwie kilka kanałów. Zapotrzebowanie było znacznie większe, dlatego naukowcy bardzo szybko podjęli prace nad doskonalszymi rozwiązaniami. W końcu lat czterdziestych w laboratorium Bella pojawiła się koncepcja telefonii komórkowej. Nowe rozwiązanie pozwalało na zwiększenie pojemności systemu poprzez podział całości obszaru na mniejsze części zwane komórkami, które obsługiwane były przez nadajniki małej mocy.

Na obszarze podzielonym w ten sposób możliwe stało się wielokrotne wykorzystanie tej samej częstotliwości w różnych komórkach, a tym samym zwiększenie liczby obsługiwanych stacji. Niemożliwe było użycie tych samych częstotliwości w komórkach sąsiadujących ze sobą, gdyż prowadziło to do tzw. interferencji współkanałowych, które wywoływały zakłócenia i uniemożliwiały osiągnięcie wymaganej jakości usługi. Okazało się, że występowanie interferencji jest uzależnione nie od odległości między komórkami wykorzystującymi tą samą częstotliwość, a od stosunku odległości do promienia komórek. Ponieważ promień komórki zależy od mocy użytego nadajnika, stosunek odległości do promienia mógł być regulowany przez inżynierów systemu. Inżynierowie pracujący nad rozwojem sieci komórkowej, wiedząc, że zmniejszanie rozmiarów komórek prowadzi do zwiększania pojemności systemu, zakładali teoretycznie możliwość budowy sieci składającej się z kilku tysięcy komórek, która mogłaby obsługiwać nawet milion użytkowników. Budowa takiej sieci od samego początku byłaby niezmiernie kosztowna, dlatego zdecydowano się na konstrukcję systemu, dzieląc obszar na kilka dużych komórek, które z czasem miały być dzielone na coraz to mniejsze. Technika ta oferowała wiele korzyści, pozwalając na rozwój systemu w czasie i zwiększanie liczby użytkowników wraz ze wzrostem zainteresowania. W czasie prac nad nowym systemem pojawił się jeszcze jeden problem związany z przemieszczaniem się użytkowników z obszaru jednej komórki na obszar drugiej. Przy niewielkich rozmiarach komórek zmiany takie dokonywały się bardzo szybko, zwłaszcza w przypadku użytkowników korzystających ze środków transportu.

Aby przejście z jednej komórki do drugiej nie miało wpływu na ciągłość transmisji, opracowano technikę przełączania kanałów (ang. hand-off). System komórkowy miał być wyposażony w centralne urządzenie kontrolujące stan połączeń w sieci, a także w systemie komutacji przełączający połączenia na obszar działania innego nadajnika. Wymagało to opracowania jeszcze kilku technik kontrolujących aktualne położenie stacji ruchomej. Nie było z tym zbyt wiele problemów i w roku 1947 prace nad pierwszą propozycją systemu telefonii komórkowej zostały zakończone. Mimo że pierwsza propozycja telefonii komórkowej pojawiła się już w końcu lat czterdziestych, na uruchomienie pierwszych systemów musiano poczekać jeszcze około 3 lata. Utworzenie sprawnie działającej sieci komórkowej wymagało przydziału nowych częstotliwości, którą to decyzję podjęto w Stanach Zjednoczonych dopiero w latach sześćdziesiątych.

W 1976 w Nowym Jorku uruchomiono jeden system komórkowy umożliwiajacy jednoczesne obsłuśenie 12 rozmów. Z tego "luksusu" korzystało wtedy 500 użytkowników, a kolejnych 3700 czekało na rejestracje. Pierwsza analogowa technologia komórkowa pojawiła sie w latach 80-tych w Skandynawii. W nieco zmodernizowanej postaci działa on jeszcze dzis w polskiej analogowej sieci Centertel. Krok milowy postawiono w 1982 roku, kiedy w ramach europejskiego porozumienia CEPT utworzony zespół roboczy zwany Groupe Spéciale Mobile, co z francuskiego znaczy "zespół do spraw radiokomunikacji ruchomej", w skrócie GSM. Celem tego zespołu miało byc opracowanie standardu systemu komórkowego wspólnego dla całej Europy Zachodniej. Kiedy okazało sie, że pojemność analogowych sieci komórkowych zaczeła sie wyczerpywać, prace zespołu GSM nabrały rozmachu. Problem ten poruszono na spotkaniu przywódców krajów członkowskich Wspólnoty Europejskiej w grudniu 1986 roku. W efekcie rozmów zarezerwowano dwa przedziały czestotliwosci w pasmie 900 MHz dla wyłacznego wykorzystania na majacy w przyszłości powstać system radiokomunikacji ruchomej.

Następne lata to okres standaryzacji oraz wielu regulacji prawnych związanych z wprowadzeniem nowych systemów, które na szerszą skalę zaczęły się pojawiać w latach osiemdziesiątych. W Stanach Zjednoczonych był to system AMPS (ang. Advanced Mobile Phone Service), a w Europie: skandynawski system NMT (ang. Nordic Mobile Telephone System), europejska wersja AMPS nazwana TACS (ang. Total Access Communications System) oraz dwie mniej znane architektury: francuska R2000 i niemiecka C-450. Systemy te były systemami analogowymi i określa się je dzisiaj mianem systemów pierwszej generacji. Od chwili wprowadzenia, tempo, w jakim wzrastała ich popularność, było zaskoczeniem dla wielu ekspertów. W krótkim czasie z ich usług w samej tylko Europie korzystały setki tysięcy abonentów. Rosnąca bardzo szybko liczba użytkowników sprawiła, że pojemność systemów analogowych zaczęła się wyczerpywać już w latach osiemdziesiątych. Pojawiła się również potrzeba opracowania ogólnoeuropejskiego systemu komórkowego. Istniejące systemy pierwszej generacji działały zupełnie niezależnie od siebie, co uniemożliwiało komunikację między abonentami dwóch różnych systemów. Problem ograniczonej pojemności sieci analogowych, a także potrzeba istnienia systemu działającego na terenie całej Europy dały początek opracowaniom nowego systemu - GSM.

Do 1986 roku wiadomo już było, że majacy powstać system bedzie w pełni cyfrowy, gdyż jest on bardziej efektywny z racji wyższej jakosci transmisji i możliwosci wprowadzenia nowych usług. We wrzesniu 1987 roku powołano do życia GSM Memorandum of Understanding (GSM MoU), organizacje zrzeszajaca operatorów przyszłych systemów GSM. Celem GSM MoU była koordynacja prac standaryzacyjnych, planowanie wprowadzenia usług oraz opracowanie zasad taryfikacji i wzajemnych rozliczen miedzy operatorami. W 1988 roku powołano do życia Europejski Instytut Standardów Telekomunikacyjnych (ETSI). Prace standaryzacyjne nad systemem GSM kontynuowano w ramach ETSI, a sam zespół GSM stał sie jednym z zespołów roboczych ETSI. Skrótowi GSM nadano nowe znaczenie Global System for Mobile Communications, co znaczy "ogólnoswiatowy system łacznosci bezprzewodowej", co mało zwiastować ponadeuropejski zasieg systemu. Mimo że podstawowa wersja systemu - nazwanego GSM (ang. Global System for Mobile communications) była gotowa już w roku 1989, planowane wcześniej uruchomienie systemu opóźniło się. Przyczyną był brak opracowanych na czas testów homologacyjnych, służących do testowania elementów sieci GSM. Pierwszy system GSM został zaprezentowany na targach TELECOM w Genewie w październiku 1991 roku. W ciagu kilku miesiecy system wprowadzono w kilkudziesieciu krajach na czterech kontynentach czyniąc go najpopularniejszym systemem komórkowym na swiecie. W 1990 roku na wniosek Wielkiej Brytanii opracowano zalecenia dla wersji systemu GSM pracujacej w pasmie czestotliwosci 1800 MHz, przeznaczonej dla gęsto zaludnionych obszarów miejskich. Pierwsze komercyjne systemy uruchomiono w roku 1992. Wersje te nazwano DCS 1800, a w 1997 roku nazwę zmieniono na GSM 1800.

Pierwsza wersja standardu GSM z 1990 roku umożliwiała korzystanie z podstawowych usług, czyli połaczen głosowych. Poczatkowa wersja standardu GSM z 1991 roku otrzymała nazwe GSM Faza 1. W 1995 roku zakonczono prace nad Faza 2 standardu GSM. W Fazie 2 zakres oferowanych usług został znacznie poszerzony, wprowadzono także pewne usprawnienia zwiazane z obsługa karty SIM. Zdefiniowano w niej też bardziej wydajny algorytm kodowania sygnałów mowy (którego złamanie nie jest już trudne). W drugiej połowie lat 90-tych ETSI stworzyło tzw. Faze 2+. Kolejnym krokiem była Faza 3 (3G). Obecnie w Japonii trwają prace nad wdrożeniem fazy 4 (4G).

Jakie informacje krążą w sieci GSM ?

Komórki - System GSM podzielony jest na komórki, obsługiwane przez stacje bazowe, popularnie zwane BTS’ami (Base Transceiver Station). Każda z nich ma przyporządkowany numer identyfikacyjny BSIC, który pozwala rozróżnić poszczególne komórki. Każda z nich ma dodatkowo przyporządkowany numer globalny CGI, który pozwala rozróżnić w ramach obszarów (komórki grupowane są w obszary, każdy z obszarów na swój numer LAI), z jakiej komórki odpowiedział wywoływany abonent.

Terminale - nazwa określająca ruchomą stację. Mogą to być zarówno stacje przewoźne, przenośne, kieszonkowe (najbardziej popularne telefony GSM), bezprzewodowe automaty telefoniczne, centrale PBX lub moduły. Każdy z terminali GSM posiada przyporządkowany mu międzynarodowy unikalny numer IMEI, który służy do śledzenia jakie terminale korzystają aktualnie z serwisu stacji bazowej BTS, umożliwia blokadę skradzionego lub nie homologowanego terminala. Numer ten przechowywany jest w stacji ruchomej, oraz w rejestrze EIR, o którym za chwilę. Numer IMEI można zobaczyć w telefonie z reguły podczas wymiany baterii. Jest on nadrukowany na naklejce.

Każdy abonent dodatkowo ma przypisany numer MSISDN. Jest to międzynarodowy numer abonenta, który umożliwia znalezienie najbliższej centrali tranzytowej GSMC dla żądanego systemu GSM.

Rejestr HLR - komórka pamięci stacji ruchomej, w której przechowywany jest numer MSISDN, międzynarodowy numer abonenta IMSI, służący do identyfikacji abonenta w ramach danej sieci GSM. To jest właśnie numer, jakim posługujemy się przy wymianie numerów ze znajomymi (Numer ten znajduje się trównież w innym rejestrze AuC, oraz na karcie SIM, a także w rejestrze VLR stacji bazowej), klucz identyfikacyjny, status (np zablokowany przez operatora), lista usług przenoszenia, aktualne położenie abonenta z dokładnością do MSCA (MSC - centrala systemu ruchomego - Mobile Switching Centre)

Rejestr VLR - Rejestr ten znajduje się na karcie SIM. Przechowywany jest w nim numer IMSI, oraz numer MSRN, który identyfikuje chwilowy adres stacji ruchomej (czyli to, gdzie się znajdujemy w ramach sieci)

Numer TMSI - jest to zakodowany numer IMSI, nadawany w momencie pierwszego zgłoszenia w sieci GSM (kiedy już rozpakowujemy nasz nowy telefon i/lub kartę, uruchomimy go, po połączeniu z macierzystą siecią GSM w tym waśnie momencie nastpuje zaszyfrowanie numeru IMSI w rejestrze TMSI).

Każdy z terminali moe znajdować się w 3 stanach: wyłaczonym (stacja nie rozpoznaje żadnych sygnałów, nie uczestniczy w ruchu), czuwania (terminal włączony, informuje o położeniu, czeka na wywoanie), aktywnym (terminal włączony, bierze udział w połączeniu).

Przejście terminala ze stanu wyaczonego do włączonego przebiega w 3 krokach: terminal rozpoznaje sygnał wywołania w kanale sygnalizacyjnym, wybiera najsilniejszą stacj bazową i zapamiętuje jej numer LAI. Jeśli numer stacji jest równy numerowu sprzed wyłączenia, w rejestrze VLR stacji bazowej zmieniany jest wskaźnik terminala z OFF na ON.

VLR (rejestr stacji obcych - Visitors Location Register) - rejestr ten znajduje się w stacji bazowej i zawiera dane na temat wszystkich stacji ruchomych skojarzonych z MSC. Przechowuje on stan terminala, identyfikator obszaru w jakim jest stacja ruchoma (telefon), adres rejestru HLR, informacje dodatkowe (parametry procedur, szyfrowania i identyfikacji, rodzaj abonenta itp). Zawiera on również informacje o wszystkich stacjach ruchomych

Wyłączenie terminala wysyła do sieci sygnał odłączenia. Od tej pory żaden sygnał nie bdzie przesyany do terminala.

Okresowe połączenia lokalizacyjne - każdy terminal okresowo przesyła do stacji bazowej swoją gotowość odbierania rozmów. Jeśli przez pewien czas stacja bazowa nie odbierze od terminala takiego sygnału uznaje go za wyłączony (OFF).

Karta SIM - jest to samodzielny jednoukładowy mikrokomputer, posiadający własny procesor, pamić RAM i ROM oraz system przerwań. Podstawowe funkcje to generowanie kluczy szyfrujących połączenia, przechowywanie listy kontaktów, wiadomości SMS, zabezpieczenie danych kodami PIN i PUK.

Kilka ciekawostek na temat kart SIM - zabezpieczenie kodem PIN/PUK nie stanowi żadnej przeszkody dla wyspecjalizowanego technika. Wymazując SMSy lub listy połączeń z karty SIM (za pomocą aparatu) z reguły nie usuwa się ich z karty SIM, która może przechowywać ogromn ilość tych danych. Ustawiany jest tylko znacznik usunięcia, co powoduje, że nie widać ich na liście w telefonie. Jedynym (choć nie zawsze do końca skutecznym) sposobem na zablokowanie karty przed kimkolwiek jest jej złamanie.

Lokalizacja GSM

Po pierwsze, ustalenie naszego położenia na podstawie telefonu GSM nie jest żadnym problemem dla oprogramowania sieci komórkowej. Dokładność pozycjonowania przenośnej stacji w chwili obecnej to kilka metrów (co zamierzała wykorzystać firma Google, by nie musieć korzystać w planowanych do uruchomienia swoich telefonach z systemem GoogleMaps instalować modułów GPS). W każdej chwili na podstawie ruchu identyfikowany jest również wektor kierunkowy (w którą najprawdopodobniej stronę mamy zwróconą głowę), co posłuży niedługo do przedstawiania abonentom reklam sklepów, koło których przechodzą. Systemy takie są już testowane również w Europie. Lokalizacja dzieci za pomocą modułw GSM już jest w ofercie wielu sieci komórkowych. Dokładnie na tej samej zasadzie można śledzić samochody zaopatrzone w lokalizatory GSM. Nie potrzebny jest zakup drogich urządzeń GPS.

Istnieją 4 kategorie lokalizacji:

- Oparta na sieci - infrastruktura sieciowa oblicza położenie odbiornika

- Oparta o terminal - wszystkie obliczenia realizowane są o odbiornik. Związane jest to z jego znacznym skomplikowaniem.

- Wspomagane przez sieć - obliczenia są wykonywane przez odbiornik z wykorzystaniem danych przesyłanych przez sieć. Tak właśnie działa sieć GPS. Znając pewne wartości referencyjne przesyłane z satelitów, odbiornik oblicza swoją pozycję.

- Wspomagane przez terminal - odbiornik mierzy sygnały referencyjne przesyłane przez sieć, odsyła do niej raport, i to sieć oblicza położenie odbiornika. Taka metoda wykorzystywana jest w sieciach GSM

Lokalizacja urządzeń bezprzewodowych realizowana jest poprzez 3 techniki:

- Proxymacja - jest to technika polegająca na lokalizacji aparatu poprzez zalogowanie się do punktu dostępowego o znanej już lokalizacji. Taka sama technika używana jest do lokalizacji komputera podpiętego do punktu dostępowego.

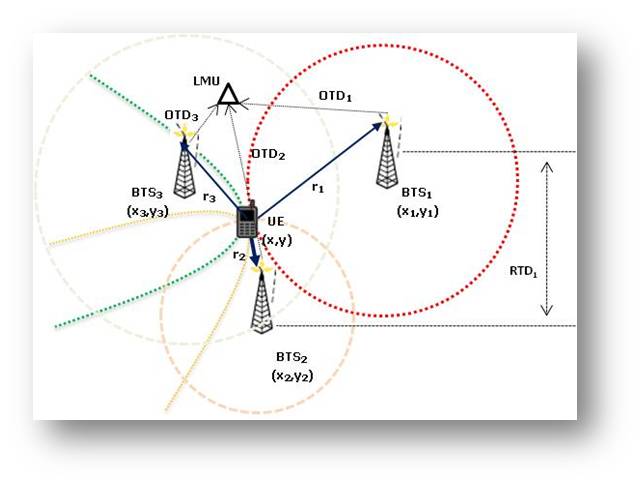

- Triangulacja - jest to metoda polegająca na ustaleniu pozycji odbiornika za pomocą triangulacji jego położenia na podstawie conajmniej 3 stacji bazowych do których taki odbiornik jest podłączony. 3 stacje w zupełności wystarczą do ustalenia położenia odbiornika/nadajnika z dokładnością nawet do metra. Na czym to polega ?

Każda stacja bazowa ma określone położenie geograficzne. Telefon logując się do sieci jednocześnie podłączony jest do 3 stacji bazowych (jeśli ktoś myśli, że tylko do tej najbliższej, to jest w błędzie). Mierząc czas przepływu sygnału pomiędzy każdą ze stacji bazowych a odbiornikiem/nadajnikiem możliwe jest bardzo szybkie i precyzyjne ustalenie położenia takiego aparatu w przestrzeni 2D.

- GPS - Położenie w przestrzeni 3D możliwe jest do ustalenia jedynie za pomocą systemu GPS, w który m odbiornik ustala lokalizację według conajmniej 4 stacji bazowych (satelitów).

Podsłuch GSM

Podsłuch GSM musimy podzielić na dwie kategorie

- oparty o terminal - realizowany bezpośrednio przez telefon

- oparty o sieć

- zewnętrzny

Na początek należy odkłamać pewne obiegowe informacje. Nie podsłuchuje się numeru, jaki znają szeregowi abonenci (tego, na który dzwonimy). Podsłuchuje się numer IMEI telefonu. Gwarantuje to podsłuch nawet po zmianie lub wyjęciu karty. Jak napisałem powyżej, śieć przechowuje wszystkie dane, każde zestawienie numeru IMEI i IMSI, i wie dokładnie kiedy i gdzie był nasze aparaty i karty, jakie w nich używaliśmy. Nie ma znaczenia, czy karta jest w aparacie. Telefon po włączeniu niezależnie od tego, czy karta SIM jest w nim czy nie, zgłasza gotowość do połączenia wszystkim stacjom bazowym znajdującym się w zasięgu. Oznacza to, że taka informacja po włączeniu aparatu zapisywana jest w stacjach BTS wszystkich sieci komórkowych działających na terenie na którym uruchomiony został terminal (u nas jest to infrastruktura Polkomtel [Plus], Orange [dawniej Centertel, później Idea] i EraGSM). Dopiero po wykryciu karty, odczytywany z niej jest identyfikator sieci i aparat wykonuje próbę logowania do konkretnej sieci. Analogicznie: wyłączenie telefonu nie powosuje odłączenie aparatu od stacji bazowych, wykonywane jest tylko wylogowanie z sieci. Sam aparat przechodzi w stan uśpienia, ale nadal co kilka-kilkanaście minut komunikuje się ze stacjami BTS i wysyła do nich sygnał gotowości (a co za tym idzie swoją pozycję).

- Podsłuch oparty o terminal realizowany jest przez uruchomienie przez sieć, niejawnie zainstalowanego w terminalu mikrofonu. Oficjalnie żaden z producentów nie przyzna się do montażu takich ciekawostek w samym sprzęcie, ale jest to taka tajemnica poliszynela: nikt o tym głośno nie mówi, ale wszyscy wiedzą, że aparaty posiadają dodatkowe ukryte funkcje będące "ułatwieniami" dla służb specjalnych (zresztą, niemało jest przykładów takiego wykorzystania mechanizmów wbudowanych w telefony GSM). Ale czy tak naprawdę muszą to być implementacje w sprzęcie ? W oficjalnej sprzedaży są już telefony z systemami (lub istnieje możliwość instalacji takiego systemu w dostarczonym aparacie) umożliwiającymi ich podsłuch z tzw. „numeru uprzywilejowanego". Za jego pomocą mona odczytywać SMSy, podsuchiwać wszystko co się wokół dzieje bez nawiązywania połączenia, podsuchiwać już nawiązane połączenie itp. Wystarczy sprezentować taki aparacik żonie, pracownikowi i mieć go pod kontrolą.

Co więcej, na tej samej zasadzie można nie tylko włączyć mikrofon, ale również kamerę w telefonie. W chwili obecnej wszystkie nowe telefony mają już dwie kamery: jedną z tyłu aparatu o większej rozdzielczości, jedną na panelu skierowaną na rozmówcę i służącą do telekonferencji. Możliwości inwigilacji tymi metodami są poprostu fantastyczne i dla sieci komórkowej dostępne "na pstryknięcie palcami". Z reguły jednak takie metody podsłuchu są "zarezerwowane" dla niezwykle "ważnych celów".

Tutaj jedyną możliwością obrony jest fizyczne wyjęcie baterii i odcięcie w ten sposób zasilania.

I to jest słaby punkt. Choć być może za kilka lat nie będzie już aparatów telefonicznych z wymiennymi bateriami ? Takim aparatem jest już np: Apple iPhone, który ostatnimi czasy robi zawrotną karierę. - Podsłuch oparty o sieć realizowany jest w momencie nawiązania połączenia. Niby wszystko jest szyfrowane, ale każda rozmowa przechodzi przez centralne serwery sieci. W tym momencie nic nie musi być zainstalowane specjalnie w telefonie. I ta metoda podsłuchu realizowana jest najczęściej.

- Podsłuch zewnętrzny realizowany jest przez mobilne urządzenia zewnętrzne. Bez problemu można z odległości do 1000m odczytywać wyraźnie obraz z monitora komputerowego czy telewizora (tak było 20 lat temu w przypadku monitorów CRT. Obecnie mamy technologie niskoemisyjne LCD, no, ale i podsłuchujący przecież nie cofają się w rozwoju, tylko wciąż inwestują i się uczą, prawda ?). Najprościej jest zaopatrzyć się w dwa urządzenia: IMSI Catcher[przez funkcjonariuszy ABW nazywane jaskółką, które skierowane na odpowiedni obiekt podszywa się pod prawdziwą stację GSM i w ten sposób przejmuje jego połączenia] (podszyć się pod stację bazową w bliskiej odległości aparatu), lub zestaw do klonowania karty GSM. O innej możliwości zewnętrznego podsłuchu GSM można się zorientować, czytając ten krótki artykulik: http://www.hcsl.pl/2010/05/uwaga-pojawi-sie-gotowy-zestaw-do.html

Dlacego GSM to najdoskonalszy szpieg ?

Transmisja głosu w systemach GSM nie przesyła danych w postaci analogowej, ale dzielona jest na odcinki 20ms, ponieważ parametry układu krtań, język, zęby, nos nie zmieniają się w tym zakresie czasowym (więcej pod tym adresem [wiem, wiem, wikipedia nie jest rzetelnym źródłem informacji...]: http://pl.wikipedia.org/wiki/Transmisja_g%C5%82osu_w_sieci_GSM). Generalnie chodzi o to, że telefon GSM, posiada na standardowym wyposażeniu niesamowicie czuły mikrofon elektretowy, a sama konstrukcja kodeka głosu w sieci GSM jest dostosowana szczególnie do ludzkiej mowy, przez co odsiewa wszystkie niepożądane dźwięki (szumy otoczenia, warkot kosiarki itp, niczym mikrofony krtaniowe), uwydatniając ludzką mowę, i to sprzętowo. Poza tym podsłuch oparty na sieci GSM nie musi być instalowany u kogoś fizycznie. Wystarczy odpowiednie oprogramowanie zainstalować na głównych serwerach operatora i po sprawie. Dzięki temu, urządzenie to jest idealnym narzędziem podsłuchowym.

Konkluzja

Konkluzja niestety jest taka, że najlepiej nie mieć telefonu komórkowego, a jeśli już go posiadamy, powinniśmy wyjmować z niego baterie przed ważnym spotkaniem. W przypadku bardziej zaaawansanych aparatów dochodzi jeszcze kwestia hackerów, crackerów i możliwości zarażenia wirusem, utraty danych i tym podobne niebezpieczeństwa (niedługo rozterki te będą dotyczyły również samochodów). By tego uniknąć, nie należy korzystać z Mega-Promocji (darmowe katalogi itp), posiadać jak najmniej zaawansowany i najlepiej mało popularny telefon, ponieważ im większa ilość zaimplementowanej w nim technologii, im bardziej popularny aparat lub zainstalowany w nim system, tym większa możliwość podsuchu, włamania, przejęcia itp.

Wiedząc, jak to wszystko działa, można tę wiedzę wykorzystać w praktyce. Ale to już kompletnie inna bajka.

ps: jednocześnie zaznaczyć trzeba, że możliwość nawiązania połączenia z siecią GSM z pokładu samolotu spada drastycznie wraz z wysokością i prędkością rejsową. Ponadto sam samolot jest niejako klatką Faradaya, ekranującą dużą część sygnału GSM. W związku z przeprowadzonymi w tej materii badaniami, wykonanie tylu rozmów z pokładów samolotów rzekomo porwanych 11 września było technicznie i statystycznie niemożliwe. Obecnie na pokładach samolotów (od ok. 2007 roku) montuje się lokalne stacje bazowe, a połączenia poza samolotem realizowane są drogą satelitarną. Jakby przypadkiem kilka miesięcy wcześniej laboratorium Los Alamos ujawniło, że jest w posiadaniu systemu morphingu głosu, dzięki któremu możliwe jest zasymulowanie każdego głosu na podstawie jedynie jego kilkuminutowej próbki (http://www.washingtonpost.com/wp-srv/national/dotmil/arkin020199.htm). Wnioski pozostawiam wam. Choć to oczywiście kolejna "teoria" spiskowa. Prawda ?

- Blog

- Zaloguj się albo zarejestruj aby dodać komentarz

- 35665 odsłon

Komentarze

Źle oceniony komentarz

Komentarz użytkownika sigma nie został doceniony przez społeczność niepoprawnych.. Odsuwamy go troszkę na dalszy plan.

Re: Podsłuch idealny28 Listopada, 2010 - 16:56

O, jasny gwint. Włos się jeży. To całe filmowe science fiction może się schować w porównaniu z rzeczywistością Pozdrawiam

Sigma

Dziekuję za drobiazgowe opisanie sprawy.

28 Listopada, 2010 - 17:16

Wczesniej coś o podsłuchach komórką obiło mi się o uszy teraz wiem jak to działa.

--------------------

Ciężko wyznać: Na taką miłość nas skazali, taką przebodli nas Ojczyzną... Z. Herbert

Jesteś Polakiem? Zastrzeliłbym się, gdyby w moich żyłach płynęła inna krew. W. Łysiak

Świetny tekst.

28 Listopada, 2010 - 17:25

Od siebie dodam, że koncesja na usługi telekom. zobowiązuje operatorów do gromadzenia i przechowywania danych dotyczących nawiązanych połączeń, lokalizacji abonenta, treści SMS-ów. Przechowywać mają przez co najmniej rok (tak było do niedawna; mogło coś się zmienić. Mogę mieć nieświeże informacje, bo przenieśli mnie do innego wydziału... :-))

Operacyjny nie musi nawet dupska ruszać z Rakowieckiej, bo info o figurancie dostaje mejlem.

pozdrawiam.

Źle oceniony komentarz

Komentarz użytkownika Harcerz nie został doceniony przez społeczność niepoprawnych.. Odsuwamy go troszkę na dalszy plan.

Dzięki. Pamiętam28 Listopada, 2010 - 17:42

Dzięki.

Pamiętam "Alternatywy-4" - jak technika poszybowała .

Źle oceniony komentarz

Komentarz użytkownika mirek603 nie został doceniony przez społeczność niepoprawnych.. Odsuwamy go troszkę na dalszy plan.

Re: Podsłuch idealny28 Listopada, 2010 - 18:04

Ciekawe rzeczy opowiadasz ;)))

Czyli, trzeba się zastanowić, co, kiedy i komu mówimy, niekoniecznie przez telefon...

mirek603

Jan Bogatko ...za wynalazcę

28 Listopada, 2010 - 18:37

Jan Bogatko

...za wynalazcę telefonu uchodzi w Niemczech niejaki Reiss. Niemcy mają podobny kompleks, co i Rosjanie. Ale także i komputer to podsłuch idealny. Siedzę sobie w Bonn i oglądam na tej stronie reklamy firm z mej okolicy. Skąd oni wiedzą, gdzie jestem?

Pozdrawiam,

Jan Bogatko

Po adresie ip ...

28 Listopada, 2010 - 21:33

Tu teoria

http://pl.wikipedia.org/wiki/Adres_IP

A tu strona która opowie o Tobie

http://adres-ip.eu/

lub kimkolwiek innym ...

A nawet pokaże na mapie gdzie jesteś ...

Re: Podsłuch idealny

28 Listopada, 2010 - 18:47

Również maile, wpisy na forach, komentarze do tych wpisów, pogaduszki na Skypie czy innych komunikatorach są monitorowane STALE.

Należy podkreślić, że przoduje w udostępnianiu takich informacji firma Microsoft, dlatego należy się przełączać na systemu Linuxowe (Ubuntu, FreBSD lub inne). To nie jest nic trudnego mieź zainstalowane na jednym kompie ze dwa systemy Windowsy i Linuxa.

Robią to, czyli podsłuch, rutynowo komputery, a wystarczy użyć jednego ze słów kluczowych takich jak bomba, zamach, terror, broń, dostawa czy kilkadziesiąt innych synonimów aby dany element podlegał dalszej obróbce czyli pokazane to zostanie człowiekowi, który podejmie decyzję czy należy danego użytkownika globalnej sieci informacyjnej brać pod lupę czy też nie.

Warto dla własnej zabawy zrobić prosty test: mając dwa adresy e-mail przesłać jakąś wiadomość (zupełnie nieszkodliwą) z jednego adresu na drugi, po czym zaszyfrować ten tekst (dowolnym sposobem - pgp) i ponownie przesłać. Różnica czasów pomiędzy czasami dojścia tekstu zaszyfrowanego i tekstu jawnego jest czasem jaki potrzebują komputery na deszyfrację wiadomości.

Również takie rozwiązania jak TOR nie dają pełnej anonimowości i raczej tylko utrudniają a nie uniemożliwiają identyfikację użytkowników w sieci.

Andrzej.A

Venenosi bufones pellem non mutant Andrzej.A

Re: Podsłuch idealny

28 Listopada, 2010 - 19:27

Jak zawsze w sposób fachowy i jednocześnie przystępny autor tym razem przedstawia nam wiedzę o telefonii komórkowej, która pomaga nam ustrzec się przed skutkami inwigilacji służb specjalnych, które z zasady powinny używać takich środków do walki z przestępczością każdorazowo po uzyskaniu zgody sądu, no właśnie powinny...

niezależny Poznań

niezależny Poznań

:)

28 Listopada, 2010 - 19:53

Spory kawał rzetelnych informacji :) fascynują mnie nowe technologie ale na tym poziomie zaczynają po prostu zatrważać ! Ale korzystając z okazji mam pytanie ...

- Czy polscy operatorzy dla potrzeb biznesu umożliwiają właścicielom firm podsłuchiwanie ich pracowników ? Bo kiedyś pojawiła się plotka ze (Minus) takie usługi oferował na specjalne życzenie ...

Nie ma ucieczki przed technologia , albo będziemy potrafić z niej korzystać i posługując się nią walczyć we wszystkich wymiarach albo dokumentnie nas zmanipulują i wykreują na pożądane podobieństwo pracowitego debila !

Czekam na kolejne ciekawostki interesujące odnośniki :)

10/10

pozdrawiam Anty

Czy polscy operatorzy...

28 Listopada, 2010 - 22:07

Nie muszą takiej usługi oferować, bo można podsłuch zestawić za pomocą karty SIM ustawionej na automatyczne odbieranie połączeń. Mnóstwo takich zabawek na Allegro.

Lecz pracownik nie jest tu bezbronny. Prawo pracy nakazuje pracodawcy uzyskanie zgody pracownika na podsłuch.

Na podgląd video - nie. Na rejestrację audio - tak.

pozdrawiam

Ratus

28 Listopada, 2010 - 22:22

No ślicznie tylko jeszcze powiedz skąd pracownik ma mieć pewność ze jest podsłuchiwany ??? Bo tylko taka pewność daje

możliwości wykorzystania instrumentów prawnych .....

Pewność to nieosiągalny luksus.

28 Listopada, 2010 - 22:38

Ale możesz wyjąć baterię (także najbliższe otoczenie - jeśli pracujecie w grupie) i włączyć radio ustawione na "pustą" częstotliwość. Charakterystyczny odgłos wymiany danych z BTS-em świadczy o obecności podsłuchu, a równie charakterystyczne "ryczenie" - o wdzwanianiu się na pluskwę.

pozdrawiam

bardzo dobry i potrzebny tekst edukacyjny

28 Listopada, 2010 - 20:07

dzięki za włożony wysiłek. Nie zaniedbuj nas - swoich czytelników - w tym temacie.

wolny strzelec

wolny strzelec

Re: bardzo dobry i potrzebny tekst edukacyjny

28 Listopada, 2010 - 21:49

kawałek dobrej roboty

Woww

28 Listopada, 2010 - 21:57

Czekam na więcej ..

pozdrawiam

............................

"Pozwól mi Panie bym stał się narzędziem Twej sprawiedliwości"

http://andruch.blogspot.com/

/Klub GP w Opolu/

-----------------------------------------

Andruch z Opola

]]>http://andruch.blogspot.com]]>

Komórka a fuj

28 Listopada, 2010 - 22:39

Dzięki za wpis, odzew jak widać bardzo bardzo pozytywny. Prosimy o kolejne wpisy w temacie.

Patrzę na swoją nowoczesną nokię z dwoma kamerami i mam kwaśną minę.

Pozdrawiam

Gwoli uzupełnienia

29 Listopada, 2010 - 02:19

Inwigilacja poprzez urządzenia elektroniczne nie musi ograniczać się do wspomnianego przez autora telefonu komórkowego. W zasadzie może to być dowolne, odpowiednio zmodyfikowane urządzenie elektroniczne - laptop, komputer samochodu czy centralka alarmowa. O ile z telefonem sprawa jest prosta - bo z założenia ma możliwość wymiany informacji poprzez antenę, to nic nie stoi na przeszkodzie dobudować antenę do np. czajnika elektrycznego.

Rozwiązanie z wyjmowaniem baterii nie jest najszczęśliwsze - bo samo wyjęcie nie gwarantuje, że telefon w środku został rozładowany! W środku znajdują się kondensatory zdolne gromadzić ładunek elektryczny czy baterie podtrzymujące zegar itd.

Telefon, jak i każde z urządzeń wykorzystujące fale elektromagnetyczne można próbować zagłuszyć generując mocny szum w paśmie wykorzystywanym przez to urządzenie.

Teraz przejdźmy do sedna. Aby możliwe było sterowanie urządzeniem przez kogoś z zewnątrz potrzebne są odpowiednie backdoory - ang. tylne drzwi w oprogramowaniu. Tak nazywają się w slangu ukryte funkcje np. telefonu umożliwiające szpiegowanie. Może to być zdalne włączanie/wyłączanie mikrofonu, kamery, aparatu, odczyt danych z karty SIM czy ostatnio wykonywanych połączeń.

Gdyby jednak telefon nie był wyposażony w backdoory, to po prostu nie byłoby takiej możliwości, aby zmusić go do szpiegowania. Nie byłoby rzeczonych "tylnych drzwi".

Tutaj należy wspomnieć o otwartym oprogramowaniu:

http://www.gnu.org/philosophy/free-sw.html

Otwarte oprogramowanie ma to do siebie, że wraz z gotowym programem wgrywanym do np. telefonu dostajemy jego kompletny kod źródłowy. Taki kod źródłowy może zostać przeanalizowany przez specjalistę pod kątem backdoorów, lub występowania błędów w ogóle.

Wprowadzenie otwartego oprogramowania ułatwiłoby znacznie życie w tej materii. A tak - przy zamkniętym kodzie źródłowym - idę o zakład, że wywiad/kontrwywiad musi pisać własne oprogramowanie do ważnych telefonów od zera.

Dziwne, że na świecie jest taki sprzeciw dot. otwartego oprogramowania. A otwarte niekoniecznie musi znaczyć darmowe.

Policja bawi sie moja komorka (w Toronto)

4 Grudnia, 2010 - 15:17

Napisales swietny tekst. Ze zrozumialych powodow uzywam Nokia 1661 i uzywam service Ztar Mobile/SpeakOut - MVNE aggregator (prepaid cards expire in 1 year)

Poprzez jakies backdoors moja "call history" zostla zmanipulowana. Na komorce jest jeden port - ale nie mini-USB - czyli nie moge nic uzyc aby sprobowac zajrzec do srodka. Czy wiesz jak sie do tego zabrac?

Dlaczego policja mnie nie lubi?

https://www.blogger.com/comment.g?blogID=1814853358998032199&postID=8319789665208683695

Spoleczenstwo Podsluchu i Inwigilacji

9 Lutego, 2011 - 09:58

Gdy sprawdzicie moj poprzedni "post" to zobaczycie

ze blog zostal usuniety.

Prowadzil go Nadir Siguencia - zobaczcie co z nim

zrobil oslawiony "respektem dla praw czlowieka" system

kanadyjski.

http://www.blogger.com/profile/13016235256187338838

A teraz znowu zaczyna szczerzyc zeby.

Skorzystałem z podsłuchu

8 Stycznia, 2017 - 09:41

Bardzo przydatny wpis. Dużo informacji, które pozwalają zrozumieć działanie tych wszystkich sprzętów podsłuchowych.

Jakiś czas temu byłem zmuszony do skorzystania z podsłuchu z racji podejrzenia pewnych przekrętów w rodzinie (temat rzeka) i muszę przyznać, że trzeba się trochę doinformować żeby wybrać odpowiedni i niezbyt skomplikowany sprzęt. Ja skorzystałem z tego:

http://sklepelectrogsm.pl/podsluch-gsm-na-karte-sim-proste-podsluchiwanie.html i bardzo polecam. Jest wart swojej ceny!

Deborah Smith — 'Wish it, believe it, and it will be so.'